Голосов: 0

#1

[Udemy] Полный курс по кибербезопасности: Анонимность в Интернете!

Часть 2

Полный курс по кибербезопасности: Том 1 | Полный курс по кибербезопасности: Том 2

Полный курс по кибербезопасности: Том 3 (вы здесь!)

Внимание:

- Авторы: Nathan House

- Перевод: Ianuaria

- Озвучка: Samigg

- Оригинальное название: The Complete Cyber Security Course : Anonymous Browsing!

- Источник: Udemy

- Дата публикации: 2017

- Общий объем оригинала "Анонимность в Интернете!": 12 часов 51 минута

- Объем перевода второй части "Анонимность в Интернете!": ~1 час 20 минут

- Тип перевода: перевод и озвучка на русский

- Формат: видео, без субтитров

- Готовность перевода: Перевод готов

Подписаться и быть в курсе о создаваемых мною складчинах: жми сюда >>>

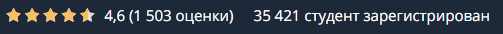

Статистика курса на Udemy (август 2018):

"Полный курс по кибербезопасности" состоит из 4 томов.

Первый том "Секреты хакеров!", второй том "Сетевая безопасность!", третий том "Анонимность в Интернете!", четвёртый том "Защита рабочей станции!"

Третий том этого курса имеет название "Анонимность в Интернете!" и длится 12 часов 51 минуту.

Перевод и озвучка третьего тома поделена на 9 частей.

В данной складчине находится перевод 2-й части 3-го тома продолжительностью ~1 час 20 минут.Часть 1 из 9

- OPSEC — Операционная безопасность

Введение в OPSEC

Учетные записи, псевдонимы, алиасы (Стратегии использования учетных записей пользователей)

Создание защиты

Перекрестное смешение учетных записей

10 правил OPSEC

Установка авторства и методы уклонения

Что делать, если за вами пришли

Практические кейсы нарушения OPSEC

- Живые (Live) операционные системы — Tails, Knoppix, Puppy Linux, JonDo Live, Tiny Core Linux, Window To Go

Введение в живые операционные системыЧасть 2 из 9 (вы здесь!)

Knoppix, Puppy Linux, JonDo Live, Tiny Core Linux, Window To Go

- Живые (Live) операционные системы — Tails, Knoppix, Puppy Linux, JonDo Live, Tiny Core Linux, Window To Go

Tails

Tails на практике

- Виртуальные частные сети (VPN)

Введение в VPN

Какой протокол VPN лучше использовать и почему?

Недостатки VPN

Можно ли доверять VPN-провайдерам?

Утечки VPN и DNS

Часть 3 из 9

- Виртуальные частные сети (VPN)

Настройка клиента OpenVPN в Windows, Mac, iPhone и Android

Настройка клиента OpenVPN в Linux

Предотвращение утечек VPN — файрволы и аварийное отключение kill switch

Выбор правильного VPN-провайдера

Настройка сервера OpenVPN

Настройка сервера OpenVPN — клиент Debian

Настройка сервера OpenVPN — домашний VPN

- Tor

Что такое Tor?

Сеть Tor и браузер TorЧасть 4 из 9

- Tor

Для чего следует использовать Tor?

Управляющие сервера (Directory Authorities) и узлы/ретрансляторы (Relays)

Мосты (Bridges)

Подключаемые транспорты (Pluggable Transports) и обфускация трафика

Файл конфигурации Torrc

Работа других приложений через Tor

Уязвимости TorЧасть 5 из 9

- Tor

Выводы по Tor и способы снижения рисков

Атаки на Tor: как АНБ работает против онлайн-анонимности пользователей

Скрытые сервисы — даркнет Tor

Поиск скрытых сервисов

Другие Tor-приложения

- VPN и Tor-маршрутизаторы

Введение в VPN и Tor-маршрутизаторы

Кастомные прошивки роутеров для VPN и Tor-туннелирования

Серийные VPN и Tor-маршрутизаторы

Самодельные аппаратные Tor-маршрутизаторы

Виртуальные машины с Tor- и VPN-шлюзами

- Прокси — HTTP, HTTPS, SOCKs и Web

Прокси — HTTP, HTTPS и SOCKs

CGI прокси — веб-прокси

- Безопасная оболочка SSH

Часть 6 из 9Введение и как подключаться

- Безопасная оболочка SSH

Удаленное перенаправление портов в SSH

Локальное перенаправление портов в SSH

SSH туннелирование и Socks5-прокси при помощи динамических портов

Аутентификация SSH при помощи открытых и закрытых ключей

Усиление защиты SSH

- I2P — проект «Невидимый интернет»

I2P — введение

I2P — установка и защищенная конфигурация

I2P — достоинства и недостаткиЧасть 7 из 9

- Другие сервисы анонимизации и приватности

JonDonym — введение

JonDonym — установка и защищенная конфигурация

Абузоустойчивый хостинг (BPHS)

Ботнеты и взломанные машины

- Средства обхода цензуры

Часть 8 из 9Фундаментальные основы

Обход внешнего файрвола — туннелирование через HTTP-прокси

Обход внешнего файрвола — совместное использование портов и механизм Port knocking

Обход внешнего файрвола — укрытие и обфускация

Обход внешнего файрвола — удаленный доступ — VNC и RDP

Обход внутреннего файрвола — обратные оболочки, удаленное SSH-туннелирование и доступ

- Сервисы для достижения анонимности и приватности на основе цепочек соединений и вложенных соединений

Часть 9 из 9Введение в цепочки и вложенные соединения — прокси, VPN, SSH, JonDonym и Tor

Достоинства и недостатки: (Пользователь -> SSH-VPN-JonDonym -> Tor -> Интернет)

Достоинства и недостатки: (Пользователь -> Tor -> SSH-VPN-JonDonym -> Интернет)

Вложенный VPN — достоинства и недостатки

Как настроить вложенный VPN

Как настроить вложенный SSH

Как настроить прокси-цепочки

Как настроить — (Пользователь -> VPN -> Tor -> Интернет)

Как настроить — (Пользователь -> SSH -> Tor -> Интернет)

Как настроить — (Пользователь -> JonDonym -> Tor -> Интернет)

Как настроить — (Пользователь -> Tor -> SSH/VPN/JonDonym -> Интернет) c TransProxy

Как настроить — (Пользователь -> Tor -> SSH/VPN/JonDonym -> Интернет) c Whonix

Настройка вложенных сервисов (более 3-х хопов)

- Выход в Интернет из внешних локаций — хот-споты и интернет-кафе

Безопасность при работе в публичных Wi-Fi хот-спотах

Как использовать интернет-кафе для безопасности, приватности и анонимности?

Как использовать публичные Wi-Fi хот-споты для безопасности, приватности и анонимности?

Поиск публичных Wi-Fi хот-спотов

Увеличение зоны покрытия Wi-Fi

Как происходит геолокация пользователей Wi-Fi?

- Мобильные и сотовые телефоны, сотовые сети

Уязвимости сотовых сетей — оператор сети

Уязвимости сотовых сетей — ловцы IMSI

Уязвимости сотовых сетей — система сигнализации №7 (SS7)

Уязвимости мобильных и сотовых телефонов

Как использовать ноутбук и сотовые сети для сохранения приватности и анонимности?

Как происходит геолокация пользователей сотовых сетей?

Описание:

Приобретаем практический набор навыков для достижения анонимности в Интернете и поддержания совершенной приватности, даже против атакующих с хорошими ресурсами и глобальным влиянием.

Затрагиваем все основные платформы, включая Windows, MacOS, Linux, iOS и Android. А также Tails, Whonix и прочие.

Стань специалистом в области кибербезопасности — от начинающего до эксперта при помощи этого доступного, и в то же время продвинутого курса!

В деталях разбираем все лучшие методы анонимизации и приватности. Включая:

Для каждого из этих методов анонимизации мы анализируем в подробностях их достоинства и недостатки, разбираемся с техниками, используемыми для атаки на эти сервисы анонимизации, и какие меры можно предпринять для противодействия этим деанонимизирующим атакам.

- Tor

- VPN — Виртуальные Частные Сети

- Прокси-сервера — HTTP, HTTPS, SOCKs и Web

- Безопасная оболочка SSH

- Живые операционные системы — Tails, Knoppix, Puppy Linux, Jondo Live, Tiny Core Linux

- OPSEC — Операционная безопасность

- I2P — проект «Невидимый интернет»

- JonDonym

- Подключения к Интернету из внешних локаций — Хот-споты и интернет-кафе

- Мобильные, сотовые телефоны и сотовые сети

- Абузоустойчивый хостинг

- И многое другое

Продвинутая анонимность: мы исследуем анонимизирующие сервисы на основе цепочек соединений и вложенных соединений для обеспечения требуемого уровня обфускации, чтобы достигнуть максимального уровеня анонимности даже против злоумышленников, обладающих самыми лучшими ресурсами.

Затрагиваем тему обхода цензуры, файрволы и прокси. Учимся обходить даже самые продвинутые устройства по установлению цензуры, использующие DPI (глубокую инспекцию пакетов).

В курсе дается и теория, и практика по настройке всего того, что мы будем обсуждать.

Это 3-й том из 4-х Полного курса по кибербезопасности, приватности и анонимности.

Содержание второй части перевода:

- Живые (Live) операционные системы — Tails, Knoppix, Puppy Linux, JonDo Live, Tiny Core Linux, Window To Go

Tails

Tails на практике

- Виртуальные частные сети (VPN)

Введение в VPN

Какой протокол VPN лучше использовать и почему?

Недостатки VPN

Можно ли доверять VPN-провайдерам?

Утечки VPN и DNS

Список всех частей "Анонимность в Интернете!":Для просмотра содержимого вам необходимо зарегистрироваться!

Полный курс по кибербезопасности: Анонимность в Интернете! [Udemy] [Нэйтан Хаус] - Часть 1

Полный курс по кибербезопасности: Анонимность в Интернете! [Udemy] [Нэйтан Хаус] - Часть 2

Для просмотра содержимого вам необходимо зарегистрироваться!Для просмотра содержимого вам необходимо зарегистрироваться!

Последнее редактирование модератором:

- Статус

- В этой теме нельзя размещать новые ответы.